Bezpieczeństwo w systemie Mediporta

06 lipca 2018Jednym z wielu aspektów procesu projektowania i tworzenia oprogramowania jest dobór odpowiednich rozwiązań, zapewniających właściwy poziom bezpieczeństwa i ochrony danych. W przypadku systemów informatycznych, w których przechowywane są dane wrażliwe (np. elektroniczna dokumentacja medyczna i dane osobowe pacjentów) implementacja odpowiednich zabezpieczeń, jest jednym z kluczowych czynników stanowiących o wiarygodności i zaufaniu do danego produktu. W artykule opisujemy wybrane mechanizmy zabezpieczające i chroniące dane osobowe i medyczne pacjentów w systemie Mediporta oraz nasze zalecenia dotyczące zwiększenia poziomu bezpieczeństwa danych w aplikacji, w tym także te które są rekomendowane w związku z wprowadzeniem RODO.

Co decyduje o tym, że dany system jest bezpieczny?

Na bezpieczeństwo systemu informatycznego i ochronę danych, które są w nim przechowywane wpływa szereg elementów techniczno-informatycznych związanych m.in. z jego architekturą, konfiguracją, modelem wdrażania, eksploatacją, serwisowaniem, użytkowaniem, dostępnością, niezawodnością oraz ochroną przed różnego rodzaju zagrożeniami, jak np. włamanie do systemu, nieuprawione pozyskanie informacji, usuwanie i fałszowanie danych, itd. System informatyczny można uznać za bezpieczny, jeśli:

- gwarantuje ciągły dostęp do danych i działa zgodnie ze swoją specyfikacją,

- umożliwia stałą kontrolę dostępu użytkowników do określonych danych i zasobów systemu,

- zapewnia odpowiedni poziom ochrony przed dostępem, utratą, zmianą (w tym fałszowaniem), usuwaniem danych oraz pozyskaniem danych przez osoby niepowołane.

System uprawnień i kontrola dostępu do poszczególnych elementów aplikacji

System uprawnień w Mediporcie to jedno z podstawowych zabezpieczeń pozwalające w łatwy i przejrzysty sposób przypisywać i grupować role użytkowników (np. rejestrator, pracownik medyczny, administrator) oraz prawa dostępu do określonych zasobów (np. przeglądanie, usuwanie, edycja, zapis danych). Rozpiętość i elastyczność systemu uprawnień pozwala dodawać i konfigurować również dedykowane role i uprawniania, które można definiować z dokładnością do zalogowanego użytkownika, np. w przypadku pracowników, których stanowiska obejmują szerszy – niestandardowy zakres kompetencji, np. osoba na stanowisku kierownika rejestracji. Dzięki zaawansowanej i rozbudowanej strukturze uprawnień, możliwe jest także zarządzanie dostępem do poszczególnych obszarów systemu (np. modułów aplikacji, komórek, danych, ustawień, funkcji, sekcji, formularzy, a nawet pojedynczych pól), biorąc pod uwagę upoważnienia jakie posiada określony pracownik oraz charakter wykonywanej przez niego pracy. Dzięki temu możliwe jest zdefiniowanie np. dedykowanego wyglądu wizyty lekarskiej, który będzie dostosowany do określonego stanowiska, gwarantując dostęp tylko do wybranych danych, w zależności od roli przypisanej do pracownika.

- stosuj „zasadę minimalnych uprawnień” – poszczególnym użytkownikom przydzielaj tylko te uprawnienia (np. dotyczące przetwarzanych w systemie danych osobowych i medycznych pacjentów), które są niezbędne do wykonywania pracy na danym stanowisku,

- cyklicznie przeprowadzaj wewnętrzne audyty w placówce – weryfikuj jakie role i uprawnienia posiadają użytkownicy systemu i w zależności od potrzeb odbieraj i nadawaj uprawnienia określonym pracownikom.

Mechanizm audytów i rejestr zmian w systemie

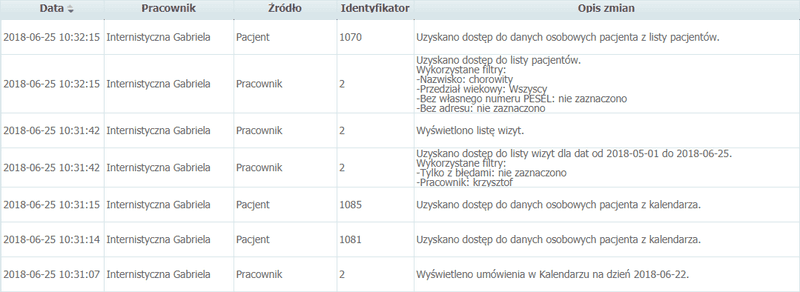

Mechanizm audytów pozwala rejestrować czynności wykonywane przez użytkowników systemu Mediporta, związane z szeroko rozumianym przetwarzaniem danych (np. filtrowanie, przeglądanie, dodawanie, edycja, zapisywanie, usuwanie danych) i umożliwia wgląd w historię operacji przeprowadzanych w systemie. Dzięki audytom można w łatwy sposób zweryfikować jakie dane były modyfikowane w określonych obszarach aplikacji w danym czasie, np. w wizycie lub w kartotece pacjenta. Mechanizm audytów rejestruje:

- datę i czas określonej czynności,

- imię i nazwisko użytkownika wykonującego daną czynność,

- opis czynności (zmiany),

- element systemu powiązany z daną czynnością,

- systemowy identyfikator audytowanego obszaru.

Audytowane jest m.in.:

- uzupełnianie, modyfikowanie i usuwanie danych osobowych i medycznych pacjentów,

- filtrowanie, przeglądnie, wydruk danych osobowych i medycznych pacjentów,

- zmiana terminu wizyty i odwołanie umówienia,

- eksport danych do plików zewnętrznych (np. PDF lub Excel),

- podpisanie wizyty podpisem kwalifikowanym,

- itd.

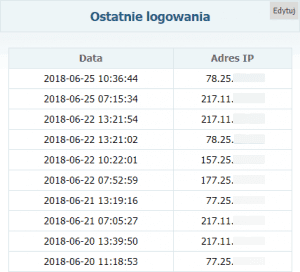

Oprócz czynności przeprowadzanych bezpośrednio w systemie Mediporta, audytowane są również wszystkie próby logowania do systemu (udane i nieudane), a użytkownik z odpowiednimi uprawnieniami ma wgląd w zestawienie ostatnich logowań do aplikacji, z wyszczególnieniem daty logowania oraz adresów IP komputerów, z których nastąpiło logowanie.

Warto również wspomnieć, że użytkownicy z odpowiednimi uprawnieniami posiadają dostęp do kompletnego wykazu audytowanych czynności, dzięki czemu mogą w łatwy i szybki sposób wyszukiwać określone audyty oraz stale monitorować działania innych użytkowników w systemie (w tym także wydrukować rejestr audytowanych czynności). Na koniec warto również dodać, że mechanizm audytów jest stale rozbudowywany (np. wraz z pojawieniem się nowych funkcji w aplikacji), a użytkownicy nie mają możliwości modyfikacji lub usunięcia poszczególnych audytów z systemu.

- stale monitoruj audyty i działania użytkowników w systemie,

- cyklicznie przeglądaj i weryfikuj próby logowań do aplikacji i reaguj w przypadku zauważenia jakichś nieprawidłowości (np. wiele prób logowania z nieznanych i podejrzanych adresów IP).

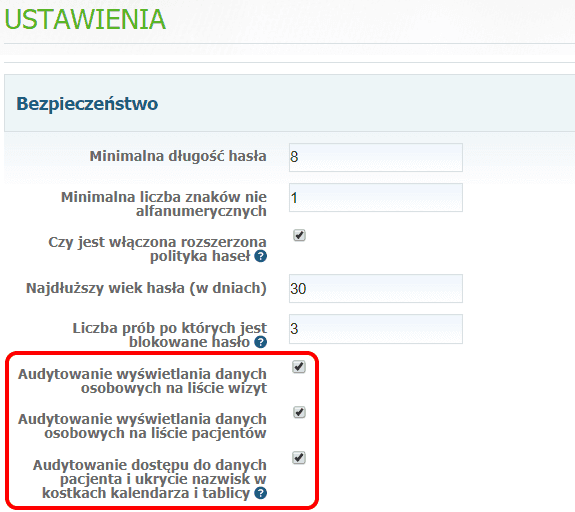

Dodatkowe zabezpieczenie dostępu do systemu dzięki rozszerzonej polityce haseł

Polityka bezpieczeństwa związana z administracją hasłami dostępowymi do systemu Mediporta zależy przede wszystkim od wewnętrznej polityki bezpieczeństwa placówki lub gabinetu medycznego. Konfiguracja ustawień hasła w systemie Mediporta, oprócz atrybutów obowiązkowych jakimi są: minimalna długość hasła i minimalna liczba znaków niealfanumerycznych, pozwala również aktywować rozszerzoną politykę bezpieczeństwa, umożliwiającą zdefiniowanie dodatkowych mechanizmów zabezpieczających hasło i dostęp do systemu, tzn.:

- wiek hasła (w dniach) – im dużej hasło pozostaje niezmienione tym większe prawdopodobieństwo, że zostanie rozszyfrowane i będzie dłużej wykorzystywane przez osobę, która je złamała,

- ilości prób (nieudanego) logowania, po których konto danego użytkownika jest automatycznie blokowane – uniemożliwia to niepowołanym osobom próbę wielokrotnego wprowadzania różnych haseł w celu włamania się do systemu.

Poszczególne ustawienia związane z polityką haseł są konfigurowalne na etapie wdrożenia systemu Mediporta oraz mogą być modyfikowane w późniejszym czasie przez użytkowników z odpowiednimi uprawnieniami. Na koniec warto wspomnieć, że system Mediporta automatycznie blokuje konta użytkowników, na które nie nastąpiło logowanie przez okres 6 miesięcy, a podczas pierwszego logowania użytkownika do systemu lub po zresetowaniu hasła przez administratora, system wymusza na użytkowniku zmianę hasła na własny ciąg liter, cyfr i znaków specjalnych zgodnie z ustawieniami polityki bezpieczeństwa w systemie.

- aktywuj i skonfiguruj rozszerzoną politykę haseł w systemie Mediporta – ustal najdłuższy wiek hasła (w dniach) oraz ilości prób (nieudanego) logowania, po których konto użytkownika zostanie automatycznie zablokowane,

- monitoruj i zarządzaj kontami użytkowników w systemie (np. blokuj konta pracowników, którzy nie są już zatrudnieni w placówce),

- sprawuj kontrolę nad tym, aby każdy użytkownik pracujący w systemie Mediporta posiadał swój indywidualny login oraz hasło i nie dopuszczaj do sytuacji, w której np. dwóch pracowników placówki loguje się do systemu korzystając z tego samego loginu i hasła,

- zadbaj o to, aby w konfiguracjach poszczególnych kont pracowników był wprowadzony numer telefonu komórkowego, który jest niezbędny do zresetowania hasła.

Dodatkowe mechanizmy związane z ograniczeniem widoczność danych osobowych w systemie

W związku z Rozporządzeniem Ogólnym o Ochronie Danych Osobowych (RODO), w systemie Mediporta zostały zaimplementowane dodatkowe mechanizmy ograniczające wyświetlanie i dostęp do danych osobowych pacjentów. Ich wprowadzenie podyktowane jest m.in. koniecznością świadomego określenia przez użytkownika systemu zakresu danych do wyświetlenia oraz zabezpieczeniem przed automatycznym wyświetlaniem kompletu danych osobowych dotyczących np. wszystkich pacjentów lub wszystkich wizyt. Opisane poniżej mechanizmy umożliwiają prostą i szybka weryfikację tego, którzy użytkownicy i w jakim czasie wyszukiwali, przeglądali oraz uzyskali dostęp do danych osobowych pacjentów.

Mechanizm ograniczający widoczność danych osobowych w widokach list (np. lista pacjentów, wizyt, świadczeń, itd.) obliguje użytkowników systemu do świadomego określenia zakresu danych do wyszukania (np. poprzez wprowadzenie nazwiska konkretnego pacjenta lub wyboru zakresu dat wizyt, itd.) w wyniku czego następuje wyświetlenie tylko danych spełniających zadane kryteria. Dodatkowo, każdorazowe filtrowanie danych w widokach list (wybrany zestaw filtrów oraz czynność filtrowania) jest audytowane w systemie, a informacja o wyświetleniu danych określonego pacjenta (w następstwie filtrowania i stronicowania wyników wyszukiwania), jest uwzględniania w audytach (w tym także w audytach dostępnych w kartotekach poszczególnych pacjentów).

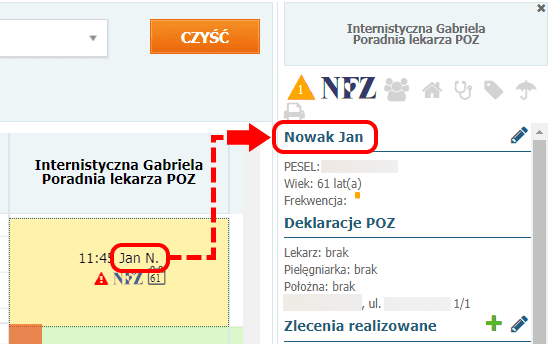

Mechanizm ograniczający widoczność danych osobowych w widoku kalendarza i tablicy zawęża wyświetlanie pełnych danych osobowych pacjenta (imię i nazwisko) do imienia i pierwszej litery nazwiska (np. pełne dane osobowe pacjenta „Jan Nowak” są wyświetlane w formie „Jan N.”). Dostęp do pełnych danych pacjenta następuję po kliknięciu kostki terminu (umówienia lub wizyty), a wraz z tą czynnością, w kartotece pacjenta w ramach audytu, zostaje dodany wpis o uzyskaniu dostępu do danych osobowych.

- włącz audytowanie wyświetlania danych osobowych pacjentów na liście wizyt i liście pacjentów,

- włącz ukrywanie pełnych danych osobowych pacjentów oraz audytowanie wyświetlania danych osobowych pacjentów w kalendarzu i tablicy.

Podsumowanie

Utrzymywanie i rozwijanie mechanizmów związanych z bezpieczeństwem i ochroną danych to proces ciągły, wymagający nakładu odpowiednich środków techniczno-informatycznych, stałej analizy nowych form zagrożeń oraz ciągłego śledzenia zaleceń i rekomendacji dotyczących bezpieczeństwa, w tym min. tych wynikających z RODO. Należy jednak pamiętać, że wyszczególnione powyżej mechanizmy i funkcje oraz zaproponowane zalecenia dotyczące zabezpieczeń stanowią jedynie pomoc i wsparcie dla użytkowników systemu Mediporta i nie mogą być traktowane jako kompletny wykaz zapewniający administratora danych (ADO) o pełnym bezpieczeństwie lub bezwzględnym spełnieniu wymagań RODO (o rolach w procesie przetwarzania danych pisaliśmy w jednym w poprzednich artykułów). Zapewnienie bezpieczeństwa podobnie jak spełnienie wymagań Rozporządzenia nie jest działaniem jednorazowym, a ciągłym procesem analizowania i szacowania ryzyka, monitorowania i wprowadzania kolejnych zabezpieczeń adekwatnych do zidentyfikowanych zagrożeń.

Sprawdź jak Mediporta może wyglądać u Ciebie

Wypełnij formularz kontaktowy

Uzupełnij wszystkie dane, abyśmy mogli wysłać wersję demo dostosowaną do Twojej placówki.

Otwórz e-mail z linkiem do demo

Teraz możesz zobaczyć, jak działa Mediporta. W każdej chwili możesz skorzystać z szeregu wskazówek i przewodników zawartych w programie.

Porozmawiaj z naszym ekspertem

Doradzimy Ci, jakie rozwiązanie będzie najlepsze dla Twojej placówki.

Wybierz swoją specjalizację, aby uzyskać dostęp do wersji demo najlepiej ilustrującej możliwości systemu Mediporta w Twojej działalności. Dostęp prześlemy e-mailem po wypełnieniu formularza.

Administratorem danych osobowych jest Mediporta Sp. z o.o. z siedzibą w Poznaniu przy ul. Władysława Reymonta 35. Dane podane w formularzu DEMO będą przetwarzane w celu otrzymania wiadomości email z dostępem do wersji demonstracyjnej systemu, a także późniejszego kontaktu biznesowego w tej sprawie. Podanie danych jest dobrowolne, ale niezbędne, aby otrzymać dostęp do DEMO.

Przetwarzanie danych odbywa się za Twoją zgodą, którą możesz cofnąć w dowolnym momencie. Dane te będą przetwarzane do czasu wycofania zgody.

Polecane artykuły

Komunikacja z pacjentem jest kluczowym elementem opieki zdrowotnej. Odpowiednia komunikacja pomaga zbudować zaufanie, zapewnia pacjentowi poczucie zrozumienia i wsparcia, a także ułatwia wymianę istotnych informacji dotyczących zdrowia. Placówki medyczne coraz częściej wykorzystują nowe technologie aby kontaktować się ze swoimi pacjentami. Popularność zdobywają wiadomości SMS-owe oraz wiadomości e…

W naszym artykule pragniemy zwrócić uwagę na automatyczne wykonywanie kopii zapasowych oprogramowanie medycznego w gabinetach i przychodniach lekarskich. Kwestia bezpieczeństwa tak wrażliwych danych medycznych jest niezwykle istotną kwestią. Będąc właścicielem działalności medycznej musimy pamiętać, że przepisy ściśle regulują okres przez jaki dane medyczne historii choroby pacjentów powinny być…